priča se nastavlja:

CCleaner malware outbreak is much worse than it first appeared

Microsoft, Cisco, and VMWare among those infected with additional mystery payload.

Nedavna epidemija zlonamjernog programa CCleaner je mnogo gora nego što se prvobitno pojavila, prema novootkrivenim dokazima. Taj dokaz pokazuje da je CCleaner malver zarazio najmanje 20 računara iz pažljivo odabrane liste visokoprofilabilnih tehnoloških kompanija sa misterioznim korisnim opterećenjem.

Ranije istraživači nisu otkrili nikakve dokaze da je bilo koji računar zaražen snimanom verzijom široko korišćenog programa CCleaner koristio drugu fazu nosivosti koji je mogao da ispuni. Novi dokazi - na osnovu podataka koji su ostali na komandnom i kontrolnom serveru tokom poslednjih četiri dana napadači su to radili - pokazuje drugačije. Od 700.000 zaraženih računara, 20 od njih, koje pripadaju visoko ciljanim kompanijama, dobilo je drugu fazu, prema analizi koju je objavila Cisco Sistems Talos Group u srijedu.

Zbog toga što je CCleaner backdoor aktivan 31 dana, ukupan broj zaraženih računara je "verovatno barem po redosledu stotina", rekli su u svojoj analizi objavljeni u četvrtak istraživači kompanije Avast, antivirusne kompanije koja je stekla CCleaner u julu.

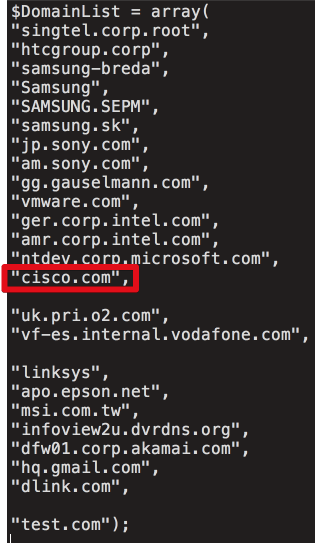

Od 12. septembra do 16. septembra, visoko napredna druga faza bila je rezervisana za računare unutar 20 kompanija ili Veb lokacija, uključujući Cisco, Microsoft, Gmail, VMvare, Akamai, Soni i Samsung. Dvadeset računara koji su instalirali teret su bili od osam od ciljanih organizacija, rekla je Avast, bez identifikacije koje su one. Opet, pošto podaci pokrivaju samo mali deo vremena kada je bio aktivan, Avast i Talos veruju da je pravi broj meta i žrtava bio mnogo veći.

Više bespilotnog malvare-a

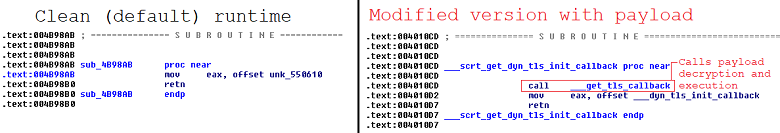

Izgleda da druga faza koristi potpuno drugu kontrolnu mrežu. Kompleksni kod je u velikoj meri oskrnavljen i koristi anti-debugging i anti-emulacione trikove kako bi sakrio svoje unutrašnje radnje. Craig Villiams, viši tehnološki lider i menadžer za globalne terorističke aktivnosti u Talosu, kaže da kod sadrži "nefunkcionalnu" treću fazu koja se injektira u kompjutersku memoriju bez ikakvog upisa na disk, što dodatno otežava analizu. Istraživači su u procesu obrnutog inženjeringa korisnog opterećenja kako bi precizno shvatili šta to radi na zaraženim mrežama.

"Kada pogledate ovaj softverski paket, on je vrlo dobro razvijen", rekao je Villiams za Ars. "Ovo je neko ko je potrošio puno novca sa velikim brojem programera koji ga usavršavaju. Jasno je da je onaj ko je to napravio i ranije ga koristio."

Prva faza zlonamjernog programa prikupila je širok asortiman informacija sa zaraženih računara, uključujući listu svih instaliranih programa, svih pokretnih procesa, verzije operativnog sistema, informacije o hardveru, da li je korisnik imao administratorska prava, kao i ime hosta i imena domena sa sistemom. U kombinaciji, informacije bi omogućile napadalcima ne samo da dalje zaraze računare koji pripadaju malom skupu ciljanih organizacija, već će takođe osigurati da je nosivost u kasnijoj fazi stabilna i ne može se otkriti.

Sada kada je poznato da je backdoor CCleaner aktivno instalirala korisnu opterećenu opremu koja je prošla neotkriveno više od mesec dana, Villiams je obnovio savet da će ljudi koji su instalirali 32-bitnu verziju CCleaner 5.33.6162 ili CCleaner Cloud 1.07.3191 reformatirati svoje čvrste diskove. On je rekao da je jednostavno uklanjanje infekcije na stadijumu 1 nedovoljno, s obzirom na to da je sada dostupan dokaz da druga faza može preživjeti i ostati prikrivena.

Grupa iza napada ostaje nepoznata. Talos je bio u mogućnosti da potvrdi opservaciju koju je prvi put napravio AV provajder Kasperski Lab, da se neki od kodova u CCleaner boksu prekrivaju sa backdoor-om koja koristi hakerska grupa poznata i kao APT 17 i grupa 72. Istraživači su ovu grupu povezali sa ljudima u Kini. Talos je takođe primetio da je komandni server postavio vremensku zonu na jednu u Narodnoj Republici Kini. Vilijams je upozorio, međutim, da su napadači možda namerno ostavili dokaze iza sebe kao "lažnu zastavu" koja je imala za cilj da zavede istražitelje o pravom poreklu napada.

CCleaner kampanja je barem treća za dva meseca radi napadi programerima legitimnog softvera koji se koristi i veruje velikoj ili uticajnoj bazi korisnika. Crv Notepetia ransomvare u julu je bio zasejan nakon napadaoca koji su zaraženi M.E.Doc, programer poreske računovodstvene aplikacije koja se široko koristi u Ukrajini. Napadači su potom prouzrokovali mehanizam ažuriranja kompanije za širenje ransomvare-a. Prošlog mjeseca, softver za mrežni menadžment koji je koristio više od 100 banaka širom svijeta bio je zaražen snažnim stražarskim vratima nakon što je programer NetSarang bio hakovan. Takve infekcije u lancu snabdevanja su zabrinjavajuće, jer one rade protiv ljudi koji ne čine više od instaliranja legitimnih ispravki od pouzdanih prodavaca.

Slika koja je u fokusu sada izgleda ozbiljno. Napadači su stekli kontrolu nad digitalnim sertifikatom za potpisivanje i infrastrukturom koja se koristi za distribuciju softvera koji je preuzet više od 2 milijarde puta. Oni su zadržali tu kontrolu sa skoro apsolutnim prikrivenim tokom 31 dana, a tokom samo četiri dana tog perioda inficirali su 700.000 računara. Od 700.000 zaraženih računara, opet, verovalo se da je deo ukupnog broja kompromisa u toku kampanje - vrlo kurativni broj njih je dobio napredni teret u drugom stepenu koji istraživači i dalje ne razumeju. Gotovo je neizbežno da će se više cipela spustiti u ovoj priči.

https://arstechnica.com/information...utbreak-is-much-worse-than-it-first-appeared/

Prevodio: Google

Postavio: JA

- - - - - - - - - -

Nego meni smešno da u Microsoftu koriste CClenaer pored mnogo boljeg Wise Disk Cleaner-a

Braćo Srbi SKLANJAJTE DA VAM NE VIDE FOTKE U MY DOCUMENTS I ONO ŠTO STE SNIMALI ĆUNU

mada su koliko sam razumeo ovi teli - pare